https://www.adv.at/wp-content/uploads/2024/04/fd9b2269.webp

1000

1500

Mario Wurz

https://www.adv.at/wp-content/uploads/2023/01/adv-logo.png

Mario Wurz2024-04-24 11:05:262024-04-24 11:40:06Nachbericht NIS2: Jetzt handeln! Last-Minute-Maßnahmen für digitale Sicherheit

https://www.adv.at/wp-content/uploads/2024/04/fd9b2269.webp

1000

1500

Mario Wurz

https://www.adv.at/wp-content/uploads/2023/01/adv-logo.png

Mario Wurz2024-04-24 11:05:262024-04-24 11:40:06Nachbericht NIS2: Jetzt handeln! Last-Minute-Maßnahmen für digitale SicherheitNACHBERICHT NIS2: JETZT HANDELN! LAST-MINUTE-MASSNAHMEN FÜR DIGITALE SICHERHEIT

24. April 2024 / Redaktion

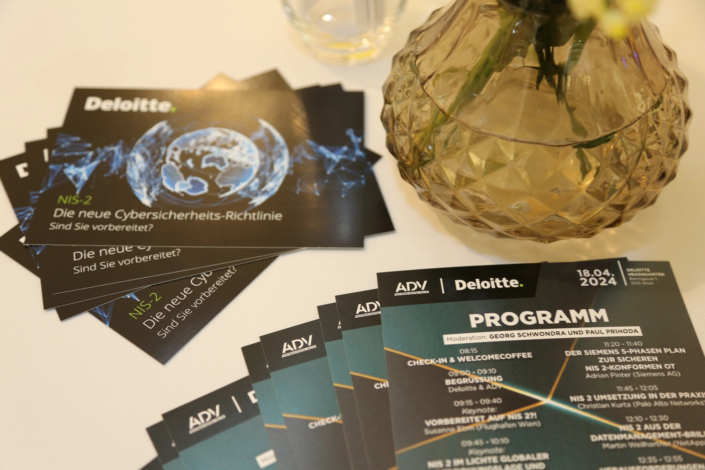

Über 80 Teilnehmer:innen fanden sich am 18. April ein, um sich – genau ein halbes Jahr vor dem Inkrafttreten der NIS2 – über Last-Minute-Maßnahmen und Vorgehensweisen auszutauschen. Um Punkt 9 Uhr startete die Veranstaltung bei Gastgeber Deloitte mit der Begrüßung durch Paul Prihoda, Generalsekretär der ADV, sowie Evrim Bakir, Managing Partner bei Deloitte.

Flughafen Wien hautnah

In der ersten Keynote des Tages erläuterte Susanne Ebm, Leiterin der Informationssysteme des Vienna International Airports, dass die gesamte IT des Flughafenbetriebs zur wesentlichen Infrastruktur zählt. Da Flughafenbetreiber maßgeblich im Fokus von Attacken stünden, sei der Flughafen Wien auch unabhängig von NIS2 täglich mit Security-Themen befasst und an eine Vielzahl an Regulatorien gebunden. Was die Umsetzung der NIS2 betrifft, zeigt Ebm einen pragmatischen Ansatz: Am Anfang steht ein Assessment, wie die einzelnen Systeme das Business unterstützen und ohne welche IT-Systeme der Betrieb nicht aufrechtzuerhalten wäre. Eine strukturierte Risikoanalyse, Penetration Tests und eine Cyber-Security-Roadmap geben Aufschluss über Risikoszenarien und wie das Unternehmen darauf reagieren muss. Auch der Mensch selbst zählt zu den Grundpfeilern der Cyber Security. So setzt der Flughafen stark auf Schulungen, Ausbildungen und Awarenessbildung bei allen Mitarbeiter:innen.

Künstliche Intelligenz als explosive Bedrohung

Helmut Reisinger von Palo Alto Networks, dem höchstbewerteten Cyber-Security-Unternehmen weltweit, kam auf den explosionsartigen Anstieg der Bedrohung durch Künstliche Intelligenz zu sprechen. In drei Bereichen habe sich die Bedrohungslage vervielfacht: Speed – die Zeit zwischen einer Attacke und dem Abgreifen von Daten, Scale – die Menge an Attacken, die derzeit bei rund 1,5 Millionen pro Tag liegt, und Sophistication – die Qualität, die Phishingmails und Co. dank der KI nun aufweisen. Das Unternehmen bietet einen Plattform-Ansatz zur Einhaltung der Meldefristen und Cyber-Security-Maßnahmen nach NIS2, wobei auch hier generative KI und Machine Learning zum Einsatz kommen.

Rechtliche Aspekte und Roadmap zu NIS2

Sascha Jung aus dem Deloitte-Legal-Team nannte die wichtigsten Benchmarks für die Anwendung von NIS2: die Unternehmensgröße, die Kritikalität und die Tätigkeiten eines Unternehmens – und er hob die kurzen Fristen hervor: Eine Attacke muss unverzüglich, maximal innerhalb von 24 Stunden an die Behörden gemeldet werden. Fordert die Behörde einen Zwischenbericht an, ist dieser unverzüglich zu übermitteln. Innerhalb eines Monats sollte der Vorfall abgeschlossen sein und ein Abschlussbericht vorgelegt werden. Dauert ein Sicherheitsvorfall an, muss einen Monat nach der Meldung der Fortschrittsbericht, innerhalb eines Monats nach Beendigung der Abschlussbericht vorgelegt werden. Auch die Kund:innen eines gehackten Unternehmens müssen informiert werden, wodurch meist nicht nur Meldepflichten nach NIS2, sondern auch nach der DSGVO zu berücksichtigen sind. Auch Jungs Kollege Marco Geiger, sprach über die essentiellen Schritte, die Unternehmen noch bevorstehen. Es gilt, die Sicherheit des Unternehmens sicherzustellen, ein Betriebskontinuitäts- und Krisenmanagement zu implementieren und rechtzeitig den korrekten Umgang mit Cybersicherheitsvorfällen zu definieren. Das beinhaltet auch die Evaluierung der Lieferkette und die Zuweisung von Rollen und Verantwortlichkeiten im Bereich der Cyber-Security.

OT im 5-Phasen-Plan

Adrian Pinter, Head of Horizontal Cybersecurity bei Siemens, folgte mit der Präsentation eines 5-Phasen-Plans zur sicheren, NIS2-konformen Operational Technology (OT). Systeme müssten regelmäßig überprüft werden, sonst entstünden wesentliche Schwächen in den Produktionsstätten wie fehlendes Patch-Management, geringe Zugangsbarrieren, fehlerhaftes oder fehlendes Logging etc. Die fünf genannten Phasen: Die Standortbestimmung („Wo stehe ich?) im Vergleich zum Soll-Zustand („Wo will ich hin?“), die Evaluierung der kritischen Assets, die Frage, wie das Unternehmen seine Produktion wesentlich sichern kann, die Definition, wie Gefahren erkannt werden können, und letztlich die Festlegung von Prozessen, was im Falle eines Cyberangriffs zu tun ist.

Transparenz als Schlüssel

Christian Kurta, Systems Engineer bei Palo Alto Networks, gab Einblicke in den Alltag seines Unternehmens: Er berichtete offen von einer massiven Sicherheitslücke im eigenen System, das bei Kund:innen weltweit im Einsatz ist – dies war zum ersten Mal in der Unternehmensgeschichte passiert. Nach dem Bekanntwerden der Information mussten die Kund:innen informiert und so schnell wie möglich ein Workaround gefunden werden. Innerhalb nur weniger Stunden hatte Palo Alto eine Lösung entwickelt. Auch IT- und Cybersecurity-Unternehmen selbst sind also nicht vor Sicherheitslücken gefeit, doch das Unternehmen bewies großen Mut, den Kund:innen ein Problem einzugestehen. Wesentlich sind laut Kurtner Transparenz, Kommunikation und Lösungsorientierung.

Sicherstellen der Geschäftsfähigkeit

Auch Martin Weilhartner von NetApp betonte, dass es essentiell sei es, die Fortführung des Geschäfts auch im Fall einer Krise sicherzustellen. Er empfahl eine Risikobewertung mit der Identifikation der klassischen Risiken und eine anschließende Business Impact Analyse, die das jeweilige Risiko für die Geschäftstätigkeit des Unternehmens evaluiert. Herzstück der Maßnahmen ist ein Business Continuity Plan, der sicherstellt, dass die Prozesse weitergehen oder schnell wiederhergestellt werden. Hinzu kommt regelmäßiges Testen und Überprüfen des Plans: Im Ernstfall muss bewiesen werden, dass die Fortführung der Geschäftstätigkeit sichergestellt werden kann.

NIS2 aus Sicht eines Dienstleisters

Christoph Moser von der A1 Telekom Austria Group sprach kurz vor dem Ende der Veranstaltung über die Rolle eines Dienstleisters in der Umsetzung der NIS2. Hier nimmt A1 eine Mehrfachrolle ein: als Unternehmen selbst ist A1 unter NIS2 als wesentliche Einrichtung selbst betroffen, als Dienstleister ist A1 auch für die Compliance und Sicherheit der Kund:innen verantwortlich – besonders im Zuge des vom Unternehmen erbrachten Risikomanagements. Hier nimmt A1 bei den Kund:innen die Risikobeurteilung vor, erstellt eine individuelle Sicherheitsstrategie und sorgt für die Awareness für Sicherheitsmaßnahmen.

Anatomie eines Cyberangriffs

Stephan Mikiss von SEC Consult, einem Cyber-Security-Unternehmen und Eviden-Business mit 20-jähriger Branchenerfahrung, gab Einblicke in die Arbeit des Unternehmens, das mit SEC Defence über ein eigenes Team verfügt, das Kund:innen im Falle eines Cyberangriffs unterstützt. Oft werden Angriffe erst bemerkt, wenn sensible interne Daten öffentlich bekannt werden, Daten innerhalb der Systeme bereits verschlüsselt sind oder operative Technologien nicht mehr funktionieren und die Produktion stillsteht. Ein Angriff verlaufe in drei Phasen: das Eindringen, die Übernahme der Administration und die Phase, in der der Angreifer alle Voraussetzungen geschaffen hat, um Daten zu ergattern, Werte zu manipulieren oder zu vernichten. Wichtig sei neben der Awareness für Cyber Security, dass man sich auch traue, externe Hilfe in Anspruch zu nehmen und sich mit anderen Unternehmen auszutauschen.

„Es wird nie eine perfekte Krise geben, in der alles nach Plan läuft“, gab er den Teilnehmer:innen zum Abschluss vor dem gemeinsamen Mittagessen im Deloitte Headquarter mit.

(c) Fotos: Iris Prihoda, ADV